對投資者與調查人員而言,如何在風險活動發生前感知威脅,並在損失發生後及時追蹤挽損,是不得不考慮的一點。

(前情提要:台灣詐騙「空氣幣CM100」騙走1600萬,主嫌等9人遭起訴 )

(背景補充:SEC主席嗆加密貨幣「洗錢詐騙」,拒回應BTC現貨ETF:不可能放鬆執法 )

加密資產安全存管是行業老生常談的話題,回顧過去發生的一系列攻擊事件不難看出,相對於傳統盜竊、欺詐活動造成的損失,加密資產丟失更加難以挽回。其原因在於區塊鏈網路的匿名特性,導致普通投資者與調查人員無法在鏈上地址與現實實體之間建立聯絡,進而錯過及時的損失凍結機會,目前這一現狀已經對加密行業的個人資產安全構成了普遍威脅。

對投資者與調查人員而言,如何在風險活動發生前感知威脅,並在損失發生後及時追蹤挽損,是不得不考慮的一點。

消失的幣

「我的幣突然就消失了」、「這個錢包我用了 3 年,一直沒問題」、「我很肯定助記詞沒有洩露」、「我有很強的安全意識」、「我是在官網下載的軟體」,這是大部分丟幣者回顧事件時採用的描述,但事實往往並非如此。

搜尋引擎下載錢包 APP。 各類搜尋引擎是假網站滋生的沃土,欺詐者通過 SEO 與 SEM 在網際網路上推廣釣魚連結,當用戶僅通過某些關鍵詞進行搜尋,就有可能點選下載帶有後門的假錢包 APP,這類程式的基本外觀與使用體驗均與被冒充的產品相一致,而一旦通過該程式同步助記詞或建立錢包並存入資產,都將導致代幣的損失。

以假比特派錢包為例,在某瀏覽器搜尋關鍵詞「比特派錢包」後,第一頁幾乎全都是釣魚連結,儘管假錢包網站的頁面和真實網站如出一轍,但仔細觀察不難發現網址是錯誤的。

貼上板劫持。 貼上板劫持是一類經典的攻擊技術,是惡意程式用來控制受害者電腦上的剪貼簿並在受害者不知情的情況下將該內容更改為惡意內容的方法。

在加密貨幣相關黑灰產中的經典應用是對電報 APP 的惡意後門植入,後者是一款加密貨幣投資者常用的社交軟體,許多場外交易活動依靠該軟體進行。欺詐者會通過社會工程學攻擊方法,誘導目標物件「下載」或「更新」假電報 APP,一旦目標使用者通過聊天框貼上區塊鏈地址,惡意軟體便會識別替換發送惡意地址,導致交易對手方將資金發送到惡意地址,而被攻擊者不自知。

流動性挖礦盜幣。加密貨幣投資欺詐類騙局往往以 「高收益低風險」 為噱頭,吸引使用者參與投資。較為常見的名義是流動性質押套利,聲稱向錢包中入金一定數量的加密貨幣,即可「躺賺」穩定收益,而此類網站的智慧合約嵌入了惡意程式碼,在使用者與頁面產生互動後,駭客便獲得轉出代幣的許可權,隨時可以盜取使用者資金。

值得一提的是,該類騙局為了增加可信度,會要求受眾下載 OKXweb3 錢包、trust 錢包等知名軟體,並聲稱這類活動受到 OKX、Binance 等機構的支援。但實際上錢包服務是無許可的,下載知名錢包並不意味著資產會更安全。

如何進行簡單的資金追蹤

對風險加密資金或地址進行資金分析,是 Bitrace 的資料工程師們的日常工作,他們的調查思路或許能夠為丟幣受害人提供一些有效的幫助:

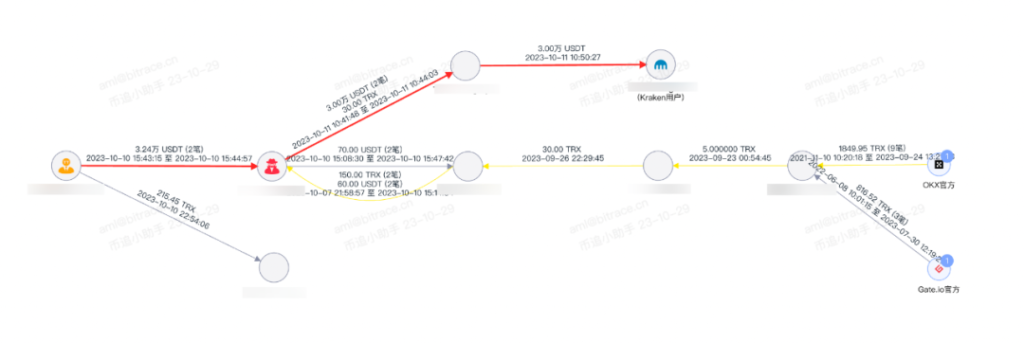

溯源手續費。 進行鏈上操作的前提是地址中存有足夠的手續費,對於任何攻擊者而言,他們都不得不考慮如何以更匿名的形式獲取初筆手續費。調查實踐工作顯示,大部分攻擊者的地址沿著手續費來源向上追溯,都能夠找到某個中心化交易平臺熱錢包地址。

以某盜幣事件為例,受害人地址中的 3.24 萬 USDT 被非法轉移至某個新地址,儘管稀少的鏈上活動並沒有洩露太多地址背後的資訊,但手續費來源分析卻能夠指出,某個 OKX 使用者可能為這個地址提供了初始資金,這為調查指明瞭方向。

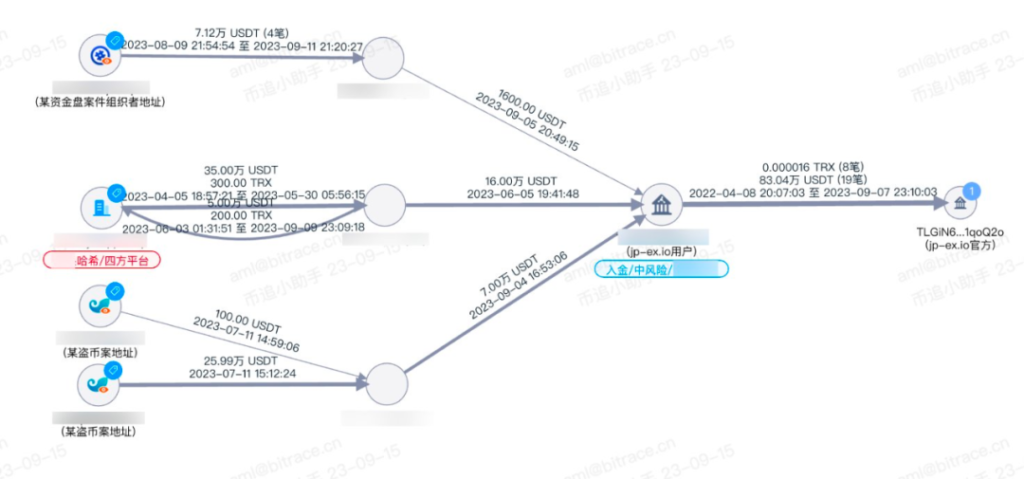

追蹤資金去向。 攻擊者會騙人,但資金清洗鏈路永遠不會,通過追蹤資金清洗去向,有經驗的分析師能夠找到大量有用資訊,包括關鍵地址錢包服務商,清洗資金地址機構型別,甚至是大致地理位置等。

以早前我們調查 jpex 事件時挖掘到的某個高風險使用者地址為例,該地址「恰巧」與我們正在調查的某起盜幣案件相關聯,只觀察這條資金通道而不對資金清洗地址做更多畫像分析,可能有人會武斷地判斷這個交易所使用者正是盜幣者。但實際上,針對其互動對手方資金風險(網賭、資金盤、盜幣)進行綜合評估,不難判斷該地址背後極大可能為業務複雜的承兌商,它不僅為交易所使用者提供出入金業務,還幫助網賭、黑灰產關聯資金在投資者市場進行傾銷。也即,該事件中真正的關鍵地址為其上游地址,調查人員應及時轉換方向。

運用專業的瀏覽器工具。 除去 etherscan、tronscan、bscscan 等官方區塊鏈瀏覽器以外,諸多專業的區塊瀏覽器工具也能夠在調查過程中提供更豐富的地址標籤資訊。

📍相關報導📍

FTX、BlockFi索賠代理商遭攻擊!Kroll客戶個資洩漏,注意駭客釣魚